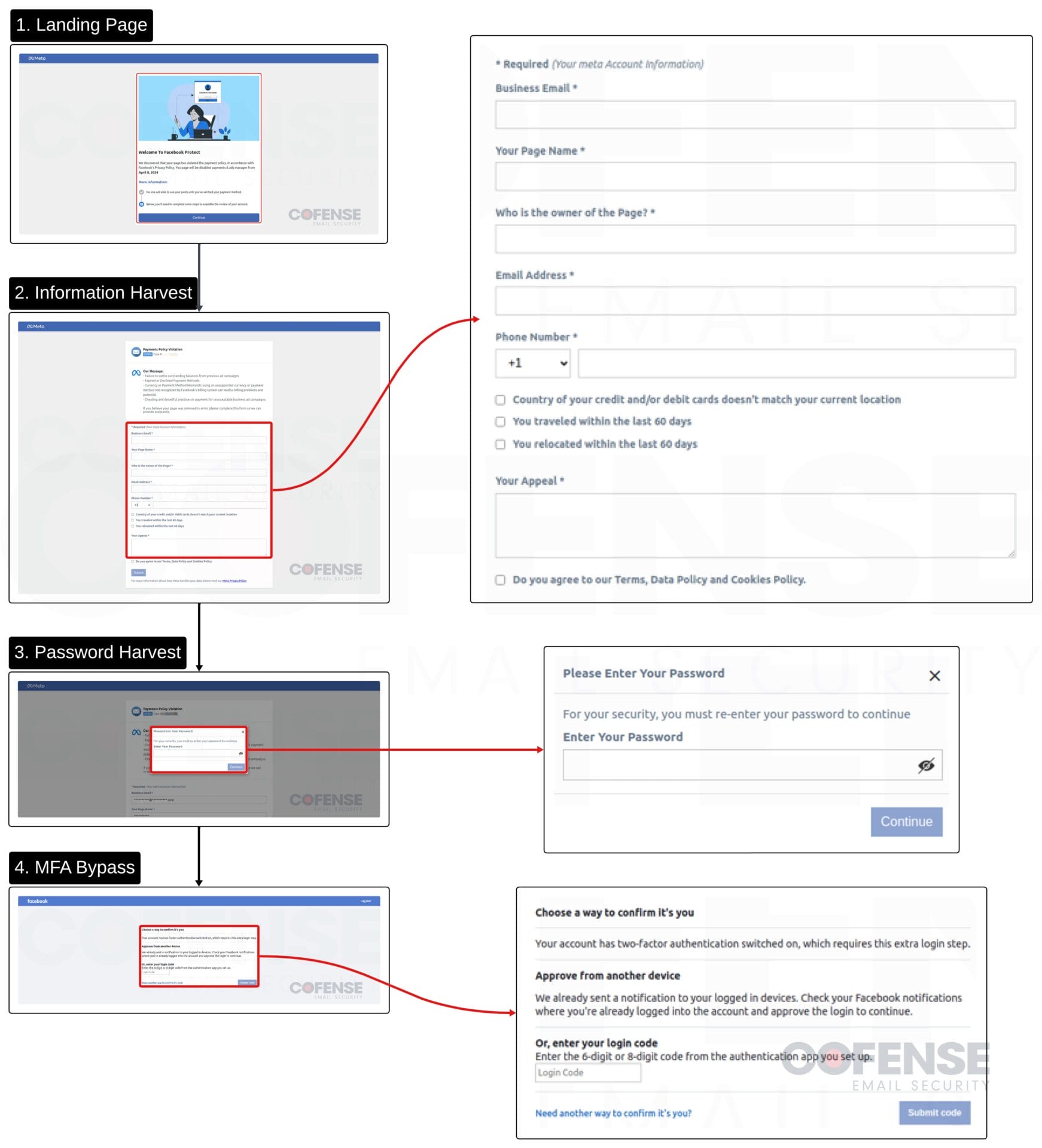

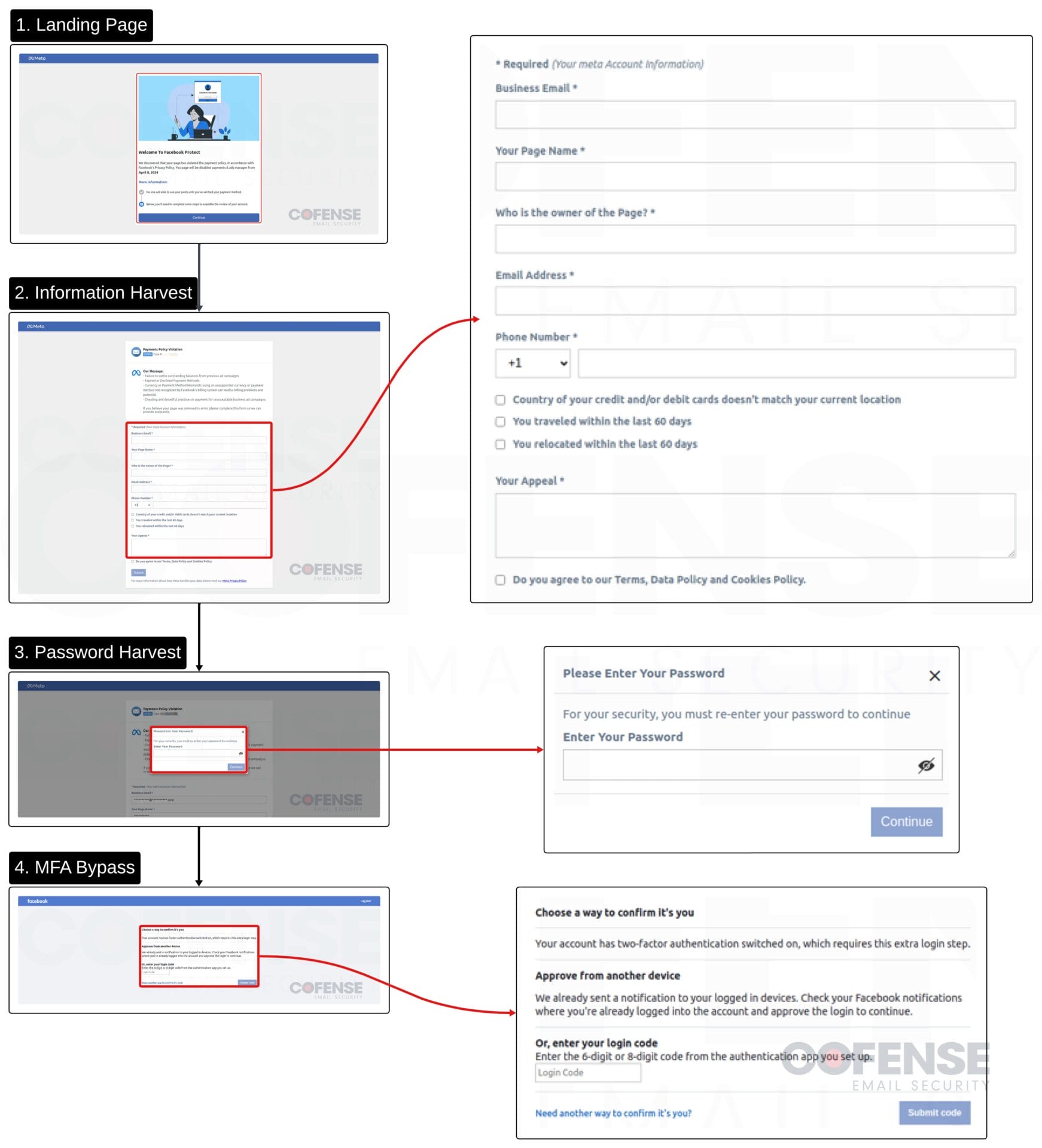

该活动以企业邮箱开始,以帐户泄露结束,但在目标企业帐户完全受到入侵之前,感染链上还有几个重要步骤。 每个步骤都遵循相同的诱饵来引诱受害者并收集与帐户相关的敏感信息。 网络钓鱼页面的图像如下图 2 所示。

- 企业邮箱链接 – 网络钓鱼企业邮箱以链接开头,该链接要么是文本的超链接,要么嵌入可点击的图像中,如前面看到的“验证”按钮。 这些链接均托管在 Netlify(.)app 或 Vercel(.)app 域上,这些网络托管服务被不良行为者滥用来托管其网络钓鱼网站。 在某些情况下,该活动会将 X 的链接缩短程序 at(.)co 集成到感染链中,这仅充当额外的重定向。

- 第 1 步:登陆页面 – 发送企业邮箱后,用户会看到一个登陆页面,该页面除了操纵用户相信这是恢复其帐户的合法过程之外没有其他任何功能。

- 第2步:账户信息 – 第二步收集元帐户信息,例如企业企业邮箱地址、页面名称、页面所有者、企业邮箱地址、电话号码、财务信息和最近的流离失所,以及提出上诉的区域。 其中一些信息可能看起来毫无用处,但如果不良行为者设法访问帐户,它可以帮助他们破坏元帐户恢复过程。

- 第三步:账户密码 – 第三步非常简单,它只是要求用户输入密码。 在此活动中被盗的信息被泄露到威胁行为者设置的各个位置,例如凭证被发送到 Telegram 机器人。

- MFA 推导步骤 – 这一步使得该活动成为高级别且潜在有效的威胁。 乍一看相对简单,它只是要求用户从身份验证应用程序中输入 6 或 8 位数的代码。 一旦进入,就会有一个加载过程,该过程本质上会等待足够长的时间以生成新代码,然后再次请求它。 这一额外步骤可能用于确保帐户访问权限已被成功窃取。

图 2:登陆页面,用户与网络钓鱼 URL 交互后将看到的第一个页面。

图 3:完整网络钓鱼感染链的分解。

深入分析威胁参与者基础设施

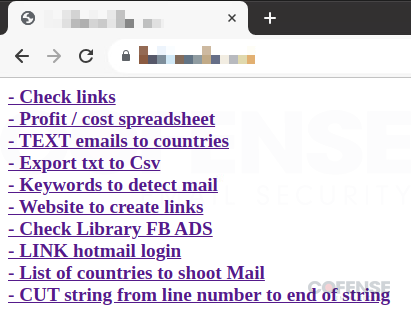

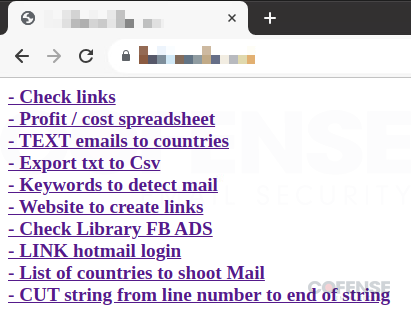

在分析过程中,Cofense 威胁分析师发现对 bot1(.)sieulike(.)com 上托管的用于此活动的工具的开放访问。 该网站包含多个已从越南语翻译成英语的重定向。 这些重定向导致威胁行为者经常访问的区域,例如用于创建新链接的 Netlify(.)app、Hotmail 的 Microsoft 企业邮箱登录以及两个电子表格; 一份关于效益和成本的报告,另外一份包含其目标国家的数据。 其中大多数都被锁定在凭据后面,并且需要威胁行为者授予访问权限。

特别是,利润/成本电子表格需要登录才能访问。 事实上,有一个专门针对成本和收益的电子表格,这意味着不良行为者正在寻求经济利益。 虽然这对于大多数活动来说都是显而易见的,但对于这一活动来说尤其如此,这无疑证明一旦公司的广告帐户遭到破坏,不良行为者就会采用额外的攻击媒介。

图 4:此活动中使用的恶意行为者资源、基础设施和工具。

该网站还提供了多种工具,可以显示这些不良行为者的效率和先进性。 这些工具的范围从简单地将输入文本转换为 CSV 文件到生成完整的网络钓鱼企业邮箱。 图 4 列出了一些最著名的工具的详细信息:

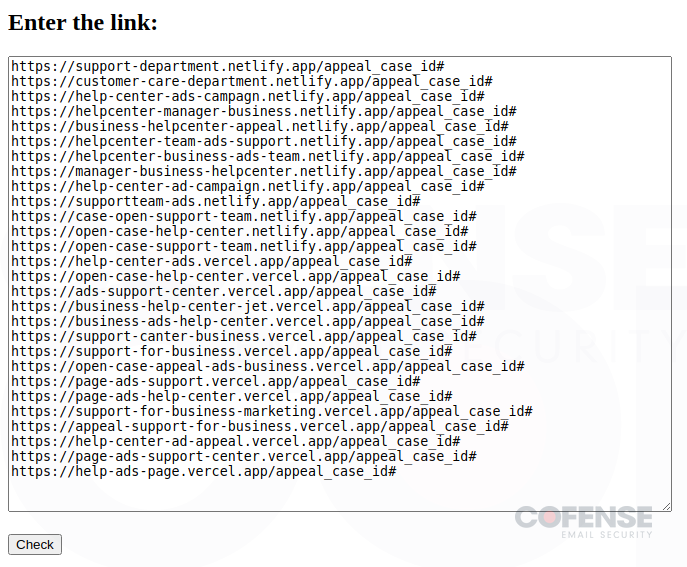

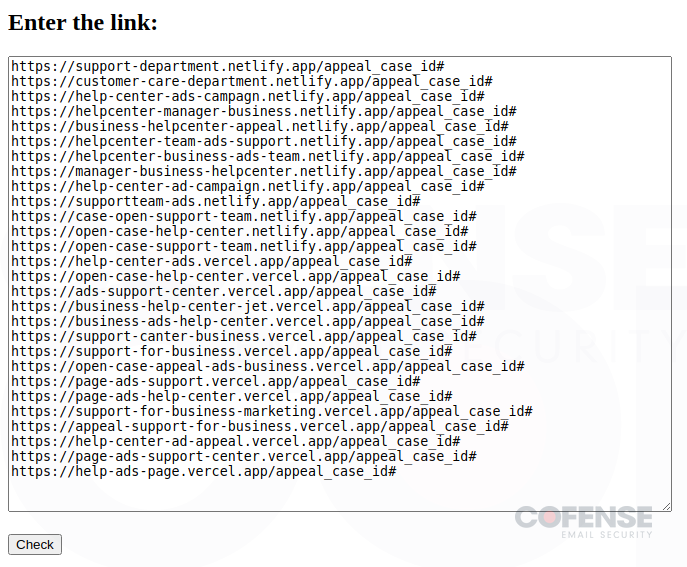

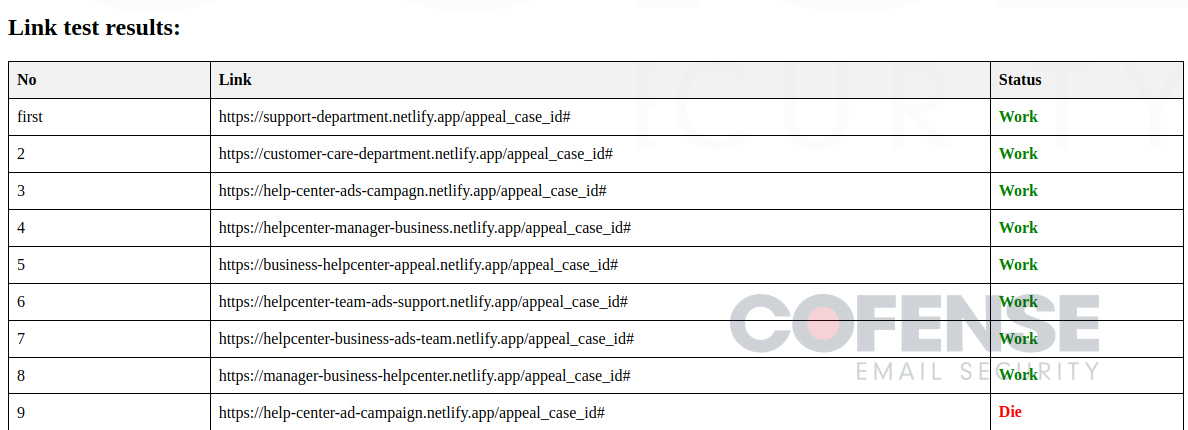

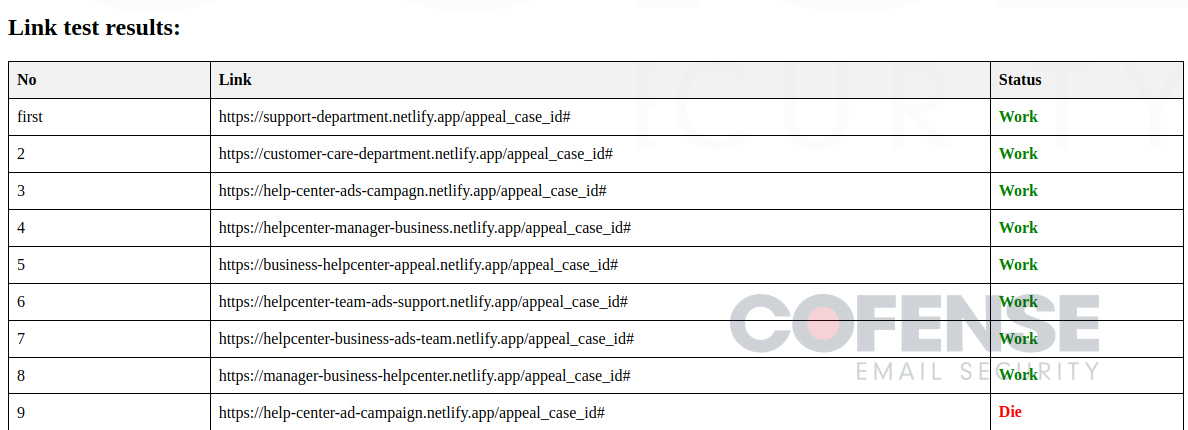

- 检查链接(图 5 和 6) – 此工具中包含您可能需要的所有妥协指标。 它不仅包含一长串经常使用的网络钓鱼 URL,而且还允许威胁参与者自动检查链接是否仍然有效或已被删除。

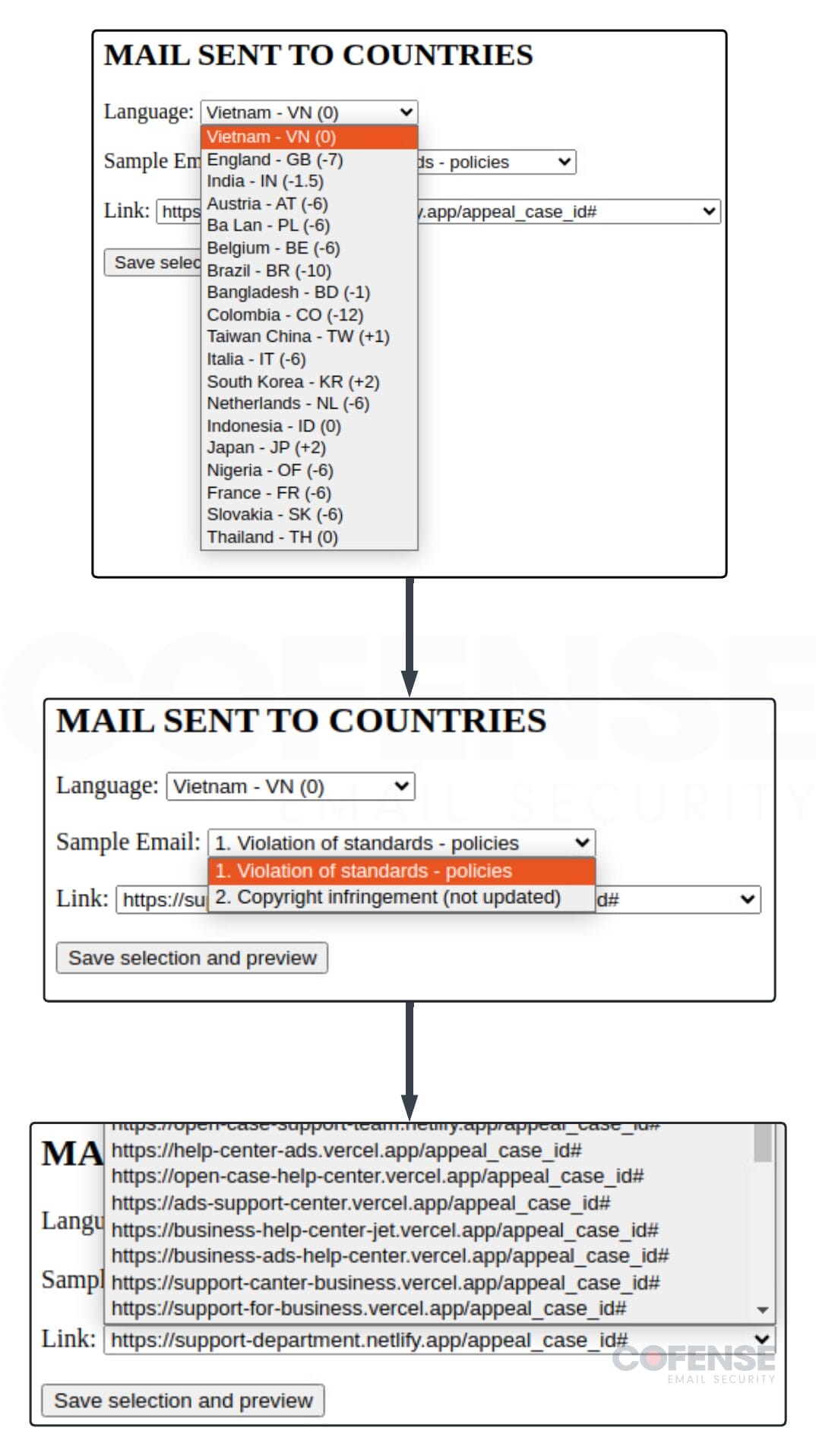

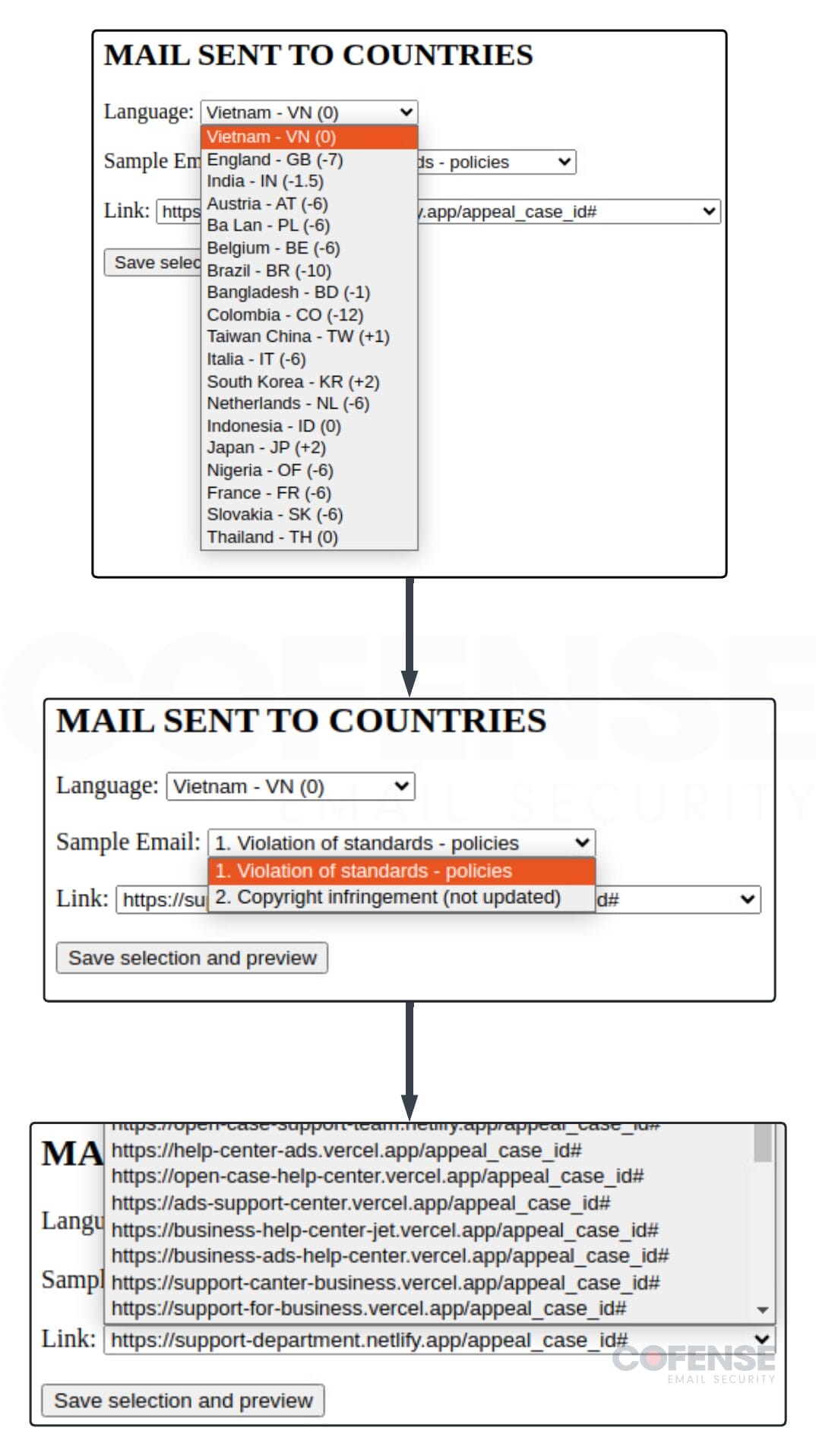

- 发送至国家/地区的 TEXT 企业邮箱(图 7) – 这是一种独特的工具,用于根据恶意行为者输入的标准自动生成网络钓鱼企业邮箱。 恶意行为者选择他们的目标 19 个不同国家/地区之一、他们想要在企业邮箱中解决的主题(违反政策或侵犯版权)、他们想要使用的网络钓鱼链接,然后生成企业邮箱和标题的文本版本。

图 5:威胁参与者工具,用于捕获恶意链接以检查它们是否处于活动状态。

图 6:输入 URL 的结果表明该 URL 是活动的还是失效的。

图 7:用于为此活动生成网络钓鱼企业邮箱的威胁参与者工具。

威胁环境中的元欺骗

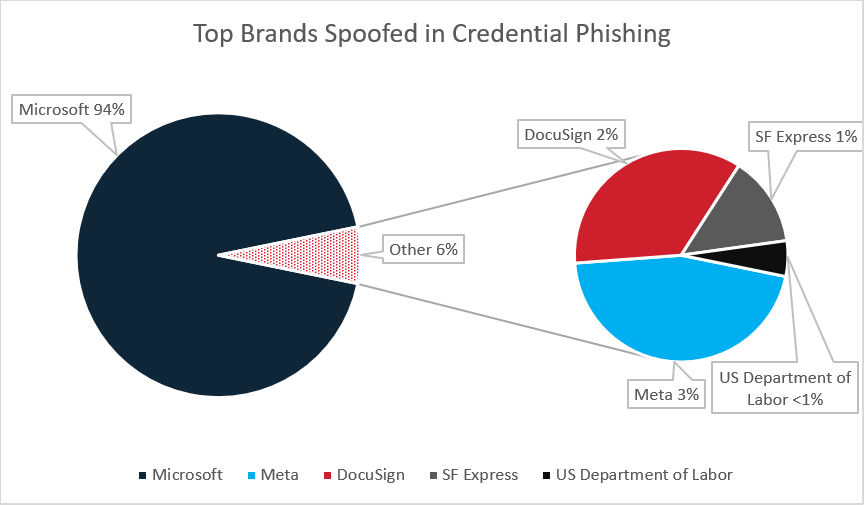

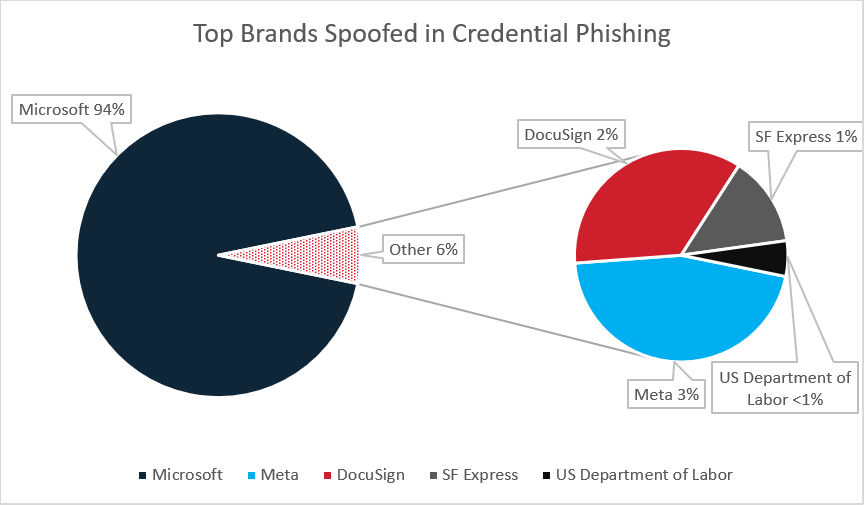

Cofense 每天都会报告在企业用户的收件箱中发现的大量凭据钓鱼企业邮箱。 在这些企业邮箱中,Meta 是 2024 年第一季度观察到的第二大被冒充品牌。在冒充 Meta 的活动中,来自该活动的企业邮箱占据了很大一部分数量。 下图 8 显示了 Cofense 在今年第一季度观察到的凭证网络钓鱼活动中遭受欺骗的前 5 个品牌。 Meta 紧随微软之后,由于微软企业邮箱服务的广泛使用,微软以高比例的网络钓鱼企业邮箱被欺骗而闻名。

图 8:Cofense 在 2024 年第一季度观察到的凭证网络钓鱼活动中冒充的主要品牌。

Leave A Comment