最近,微软用户收到了数据泄露通知企业邮箱,然而, 标记为垃圾邮件 由微软自己 安全工具。

引发质疑的主要原因是 要求提供重要帐户信息的企业邮箱包括一个链接 没有明确与 Microsoft 关联并有一个 部署不准确 通过DMARC。 事实证明,世界上最大的 IT 公司之一 Microsoft 未能遵循企业邮箱身份验证的基本要素和最佳实践。 该公司在网络安全方面还以其透明度和诚意而闻名。

Microsoft 企业邮箱中缺少 SPF 和 DKIM

网络安全专家 Kevin Beaumont 使用他的 LinkedIn 帐户提出了这个问题,他的帖子有超过 400股。

Beaumont 在他的帖子中建议检查企业邮箱日志,包括来自 Exchange Online 的邮件日志,以查找源自 mbsupport@microsoft.com。 他指出,微软遭受了来自俄罗斯的数据泄露,影响了客户数据,但 没有关注 标准 Microsoft 365 客户数据泄露流程。

通知直接通过企业邮箱发送给租户管理员,而不是发布到门户。 这些企业邮箱可以 最终进入垃圾邮件文件夹 和租户管理员帐户。 他提到这些组织是 没有通知 通过客户经理。 博蒙特强调了 审查自 6 月以来的所有企业邮箱因为数据泄露很普遍。

网络安全顾问 Thanos Vrachnos 对原始帖子发表了评论,称他的几个客户收到了 Kevin 提到的企业邮箱。 自此,其客户将这封企业邮箱视为网络钓鱼尝试 无 SPF 和 DKIM 已根据企业邮箱标题使用。

他还强调了这样一个事实,即上述 URL 是由一个简单的、 像模特一样 具有由另一个受信任的证书颁发机构颁发的简单 DV SSL 证书的 Azure PowerApp。

在 Mastodon 上,Beaumont 提到有超过 500 个组织 将这些企业邮箱报告为网络钓鱼尝试 并将它们发送到沙箱。

修复 DMARC

DMARC 基于 SPF 和 DKIM。

SPF 通过检查发件人的 IP 地址来检测并阻止欺骗性企业邮箱 授权IP列表 发布在您域的 DNS 记录中。

DKIM 的用途 加密签名 验证企业邮箱是否是从授权企业邮箱服务器发送的,确保 消息完整性 和真实性。

DMARC 基于 SPF 和 DKIM,允许域所有者指定如何处理未经授权的企业邮箱并提供有关企业邮箱身份验证失败的报告DMARC 政策定义 邮件服务器应该如何处理 消息 SPF 或 DKIM 检查失败DMARC 策略分为三种类型:

- 没有任何:不行动; 只是监控和报告 身份验证失败。

- 隔离:将企业邮箱标记为可疑并 将其放入垃圾邮件/垃圾文件夹中。

- 解雇: 完全阻止企业邮箱阻止其到达收件人的收件箱。

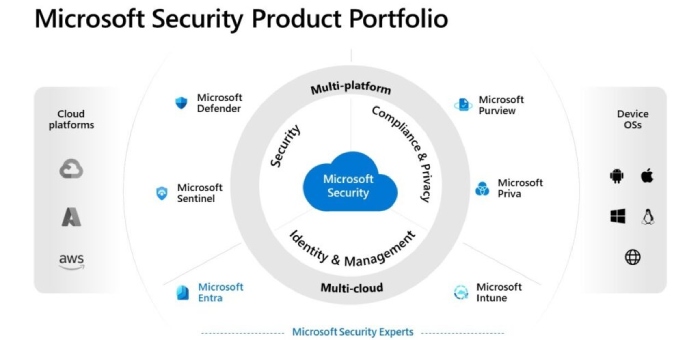

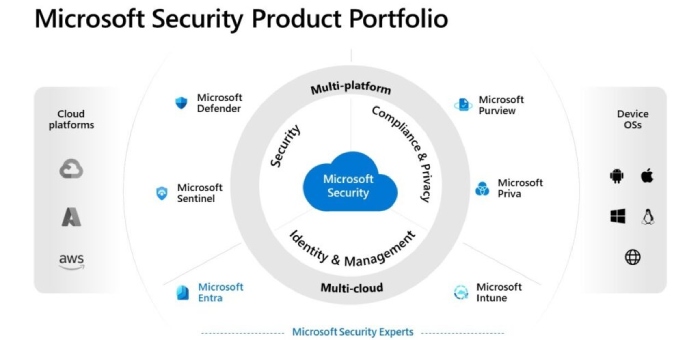

图片来自 microsoft.com

DMARC 报告为域所有者提供 详细评论 在 邮件验证结果有两种类型的报告:

- 汇总报告: 总结一下 整体认证结果显示哪些企业邮箱通过或未通过 SPF 和 DKIM 检查。

- 法医报告: 提供 个人企业邮箱的详细信息 故障,帮助识别潜在的安全问题和企业邮箱欺骗的来源。

这些报告可以帮助您 监控、分析并改进您的企业邮箱身份验证实践。