随着时间的推移, 网络安全 威胁变得越来越复杂。这正是企业和个人需要密切了解网络犯罪的细微差别的原因。网络攻击的两种最常见形式是网络钓鱼和身份盗窃。 简单的术语人们经常横跨两者。然而,每个人都有一套 特点及运行模式。

本文概述了网络钓鱼和身份盗窃之间的主要区别,帮助您更接近 网络意识。

网络钓鱼的定义

网络钓鱼是最广泛的网络攻击之一,恶意行为者冒充合法组织或个人,诱骗受害者共享敏感信息。。数据可以包括以下任何内容 社会安全号码用户名, 信用卡号到密码。

威胁行为者通过短信、企业邮箱和 社交网络 平台。最 重要特征 网络钓鱼攻击的主要吸引力在于内容引起的紧迫感、兴奋感或极度恐惧感。威胁行为者的最终目标是诱骗受害者点击链接。 恶意链接 甚至下载一个 有害执着。

网络钓鱼主要有 4 种不同类型:

鲸鱼网络钓鱼

这是一种 社会工程攻击 主要针对 高级管理人员 目的是访问受害者的计算机,访问他们的个人数据,从而快速赚钱。

有针对性的网络钓鱼

这是一种网络钓鱼尝试,不良行为者将其作为目标 组织或个人 和 个性化沟通。 为了进行这种攻击,黑客发送恶意企业邮箱,最终目标是访问敏感数据。

短信网络钓鱼

短信网络钓鱼也称为短信诈骗,是其中之一 最常见的网络攻击 不良行为者发送恶意短信并诱骗收件人点击虚假链接或下载有害附件。

语音网络钓鱼

当以下情况发生时,就会发生语音网络钓鱼或语音钓鱼 威胁演员 试图欺骗您并通过以下方式获取个人数据 电话交谈。

网络钓鱼的特征

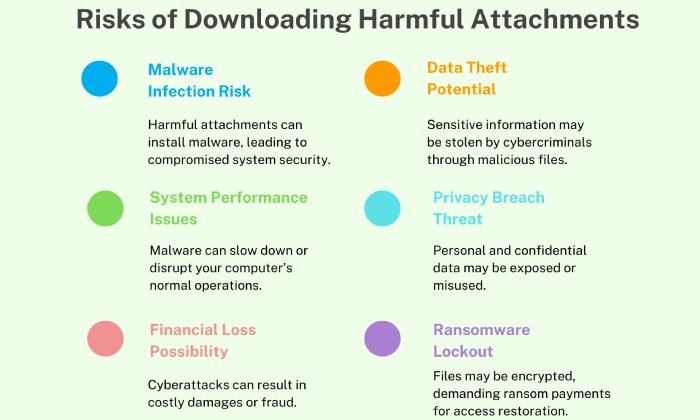

恶意链接或附件

网络钓鱼企业邮箱 通常包含用于访问的有害附件或恶意链接 个人资料 或者 安装恶意软件。

仿品

威胁行为者声称 信誉良好且享有盛誉的实体 (零售商、银行、政府机构)、品牌(微软、Facebook)和个人。

情绪触发

网络钓鱼尝试旨在激发用户的兴奋、紧迫或恐惧等情绪。 受赠者的心意。 这个想法是迫使他们迅速采取行动,而不给他们太多时间思考和分析。。

身份盗窃的定义

身份盗窃是一种更广泛的网络攻击类别,其中威胁行为者模仿任何 可靠来源 以获得您的信任。

主要有 5 种身份盗窃类型:

企业邮箱地址欺骗

威胁行为者冒充一个人的姓名和地址 已知/知名实体 并在“表单”字段中使用相同的内容 虚假企业邮箱。

IP地址欺骗

黑客巧妙修改 IP地址 同时假装成别人。

来电显示欺骗

威胁行为者正在改变他们的 联系电话 以及受害者知道的号码。

网站/域名欺骗

一个整体 虚假网站或域名 是为了模仿已知或 受欢迎的实体。

GPS 盗窃

威胁行为者正在改变 设备的 GPS 得到它 记录在另一个位置。

身份盗窃的特征

身份盗窃

身份盗窃的主要目标是冒充其他人,这正是不良行为者“改变”企业邮箱 ID 中的所有内容的原因, 来电显示IP 地址和 GPS 位置。

技术处理

威胁行为者严重依赖 技术处理 以取得受害者的信任。

自动化

与网络钓鱼不同,即使未经用户许可,身份盗窃也可能在后台发生。 直接行动 受害者。

网络钓鱼和身份盗窃之间的主要区别

尽管网络钓鱼和身份盗窃可能看起来相关或相互关联 表面水平两种类型之间存在重大差异 网络攻击。

目的

网络钓鱼的主要目的是获取访问权限 敏感数据 例如 财务信息或个人数据。另一方面,身份盗窃是出于不同的动机而进行的,例如传播恶意软件、窃取个人数据和 重定向网络流量 到恶意网站。

使用平台

网络钓鱼攻击通过短信、企业邮箱和 社交媒体帖子。 另一方面,身份盗窃是通过 IP 地址、企业邮箱、电话号码、GPS 坐标等进行的。。

技术的

网络钓鱼严重依赖社会工程技术,而身份盗窃则涉及 技术处理 以使恶意对话显得合法。

行动

网络钓鱼受害者需要采取行动(点击链接, 数据输入 或下载附件)。另一方面,身份盗窃可能会在后台自行发生。

避免网络钓鱼和身份盗窃的 5 种万无一失的方法

如今,网络钓鱼和身份盗窃网络攻击相当普遍。 远离 对于任何类型的网络钓鱼或身份盗窃攻击,您应该执行以下操作:

- 使用两因素身份验证。

- 忽略并删除可疑的企业邮箱和短信。

- 启用反欺骗功能。

- 去寻找 加密通讯。

- 警惕任何类型的可疑活动。

不断变化的数字环境要求您充分了解最新的网络攻击及其后果。 问题的根源不断了解网络世界并防止任何类型的诈骗或计算机攻击。