恶意行为者不断使用并创建多种策略来绕过安全企业邮箱网关 (SEG)。 其中包括使用其他 SEG 保护工具对恶意 URL 进行编码、混淆文件内容以及滥用“合法”文件的 SEG 处理。

最近,恶意行为者似乎正在滥用 SEG 解析存档附件内容的方式。 威胁行为者使用了 .zip 存档附件,当 SEG 分析该文件的内容时,该存档被检测为包含 .Mpeg 视频文件,并且未被阻止或过滤。 当使用常见/流行的存档提取工具(如 7zip 或 Power ISO)打开此附件时,它似乎还包含 .Mpeg 视频文件,但无法播放。 然而,当在 Outlook 客户端或通过 Windows 资源管理器存档管理器打开存档时,.Mpeg 文件被(正确)检测为 .html 文件,受害者能够打开 .html 文件并可能运行内置的FormBook 恶意软件。

企业邮箱

Cofense Intelligence 发现的特定企业邮箱针对一家国际金融公司的西班牙语员工,并声称以附件形式提供发票。 这些企业邮箱是完整的,包括完整的邮件正文和签名,这远远超出了最常见的网络钓鱼企业邮箱。 这些企业邮箱是通过“Roundcube Webmail/1.4.8”用户代理发送的,并绕过了 Cisco IronPort,但根据此分析,它们很可能也绕过了其他 SEG。

图 1:带有包含混淆内容的附加存档的企业邮箱。

SEG旁路

根据此分析和相关测试,由于 SEG 解析存档文件内的文件的方式,恶意附件似乎能够绕过检测。 如果 SEG 收到并分析了一封包含被识别为附件的恶意 HTML 代码的企业邮箱,它就会阻止该企业邮箱。 即使它是包含明显恶意内容的 .zip 存档附件,大多数 SEG 也会扫描存档内容并检测到其恶意性质。

图 2 显示了 Cisco IronPort 通常如何查看 .zip 文件内容的示例。 这表明附加的 .zip 存档已提取其内容并包含 gif 文件和 HTML 文件。

![]()

![]()

图 2:Cisco IronPort 扫描典型 .zip 存档附件的示例。

在下面的图 3 中,我们可以看到图 1 中企业邮箱的 Cisco IronPort 标头,其中包含一个伪装的 HTML 文件,其中附加了 .zip 存档,其文件扩展名为 .Mpeg。

![]()

![]()

图 3:Cisco IronPort 对混淆的 .zip 存档的分析。

如图 3 所示,Cisco IronPort 确定存档中包含的文件是 .Mpeg 文件,而不是 HTML 文件。 尽管在扫描附件时,其他 SEG 在企业邮箱标题中没有那么详细,但在扫描此 .zip 存档时,它们很可能会返回类似的结果。 事实上,正如我们将在下一节中看到的,许多常见的存档提取工具也将所包含的文件视为 .Mpeg 文件,尽管有相反的标志。

附件

此企业邮箱附带的 .zip 存档似乎对 SEG 和分析师使用标准静态分析工具的粗略调查无害。 .zip 存档的内容似乎是安全分析师和研究人员使用的许多常用工具(例如 Power ISO 和 7zip)的 .Mpeg。

图 4:多个程序中显示的存档文件内容。

- 在上方窗口中,显示存档文件,该文件可直接从 Outlook 桌面客户端在 Windows 资源管理器中打开。 存档的内容清晰地显示为 .html 文件。

- 中间的窗口是使用常见的 Power ISO 存档提取器打开的存档文件。

- 底部窗口是使用非常流行的 7zip 应用程序查看的存档文件。

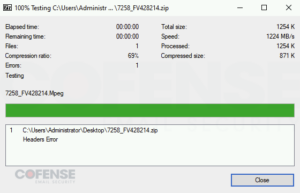

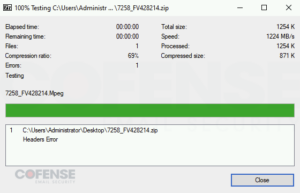

从底部和中间的窗口中可以看出,即使是最常见和最广泛使用的存档提取器也会错误地将包含的文件识别为 .Mpeg 文件。 在 Windows 上使用 7zip“测试”选项,我们还可以看到有关图 5 中的存档标头的一般警告。但是,这个相当简短的警告没有提供足够的信息来得出任何结论。

图 5:混淆存档的 7zip 测试。

当对存档使用 Ubuntu 解压缩工具时,它会提供当今最相关的信息,如图 6 所示。

![]()

![]()

图 6:Ubuntu 解压工具对存档的分析。

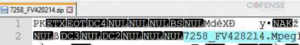

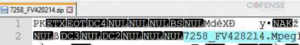

从“本地”文件名不匹配的提示开始,我们可以在文本编辑器中检查 .zip 存档,如图 7 和 8 所示。文件的开头或“标头”如图 7 所示图 7 向我们展示了威胁行为者已自定义 .zip 存档,以便文件头将其内容称为 .Mpeg。

图 7:.zip 存档的标头。

图 8 中所示的文件末尾或“页脚”向我们展示了 .zip 存档中包含的文件实际上应被视为 .html。

![]()

![]()

图 8:.zip 存档的页脚。

这表明许多常见的存档提取器和 SEG 会读取存档的文件头信息并忽略可能包含更精确信息的文件页脚。

感染

当正确识别为 .html 文件并打开时,该 HTML 文件会提供另一个 .zip 存档,看似提供从外部源下载的文件,但实际上它是嵌入在原始 HTML 文件中的解码文件。

第二个 .zip 存档包含一个 .cmd 文件,该文件实际上是一个 .cab 存档。 该 .cab 存档中包含恶意可执行文件。 可执行文件是 DBat Loader 的示例。 执行后,可执行文件下载有效负载,解密其内容,并在内存中执行 FormBook。 此版本的 FormBook 通过不同的路径联系多个不同的 C2,这与标准 FormBook 通过相同的路径联系 16 个不同的域不同。

FormBook 是一种信息窃取程序,经常出现在 Cofense 观察到的十大恶意软件中。 它能够记录击键、管理文件、管理剪贴板、截屏、记录网络流量以及从浏览器恢复密码、cookie 和表单。 它能够下载并运行其他恶意软件,使受感染的用户暴露于其他类型的恶意软件,包括勒索软件。

Cofense 引用的所有第三方商标,无论是徽标、名称或产品形式还是其他形式,仍然是其各自所有者的财产,并且使用此类商标绝不表明 Cofense 与商标所有者之间存在关系。 本文档中有关规避端点保护的所有观察均基于基于一组特定系统配置的时间点观察。 后续更新或不同的配置可能会有效阻止这些或类似的威胁。 过去的表现并不能保证将来的结果。

Cofense® 名称和徽标以及此处显示的所有其他 Cofense 产品或服务名称或徽标都是 Cofense Inc. 的注册商标或商标。