企业邮箱域使用 DNS 来保护通信免遭窃听。他们的目标是防止网络钓鱼、欺骗、勒索软件和身份盗窃攻击。 DNS 记录还包括 DMARC 记录,该记录由特定域的所有者实施和配置,目的是只允许 授权实体 从该域发送企业邮箱。 DMARC 记录由 DMARC 策略组成,这些策略告诉接收服务器如何处理从您的域发送的未经授权的企业邮箱。 未经授权的企业邮箱是指从您的域发出的未通过 DMARC 检查的企业邮箱。。

新的 Amazon WorkMail 组织有 DMARC的应用 默认启用。

以下是启用 DMARC 强制的方法:

- 打开 Amazon WorkMail 控制台: https://console.aws.amazon.com/workmail/。

- 如有必要,通过打开选择另一个 AWS 区域 区域选择列表 并选择所需的区域。欲了解更多信息,请参阅“区域和端点‘ 在一般的 Amazon Web Services 参考中。

- 在导航窗格中,选择“组织”,然后单击您的组织的名称。。

- 转到导航窗格中的“组织设置”。这 组织设置页面 将打开,显示几个选项卡。

- 选择“DMARC”选项卡并单击“编辑”。

- 将“DMARC 应用程序”滑块切换至 在 位置。

- 选中该框,注意启用 DMARC 强制可能会导致传入企业邮箱被删除或隔离,具体取决于发件人的域配置。

- 单击“保存”。

要禁用 DMARC 强制:

重复上述步骤,但将 DMARC 强制滑块移至 禁用 位置。

使用企业邮箱事件日志记录来跟踪 DMARC 实施

以下是更清晰的说明版本:

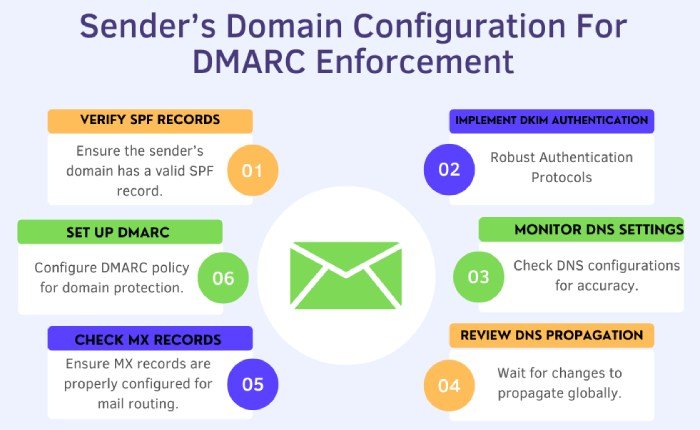

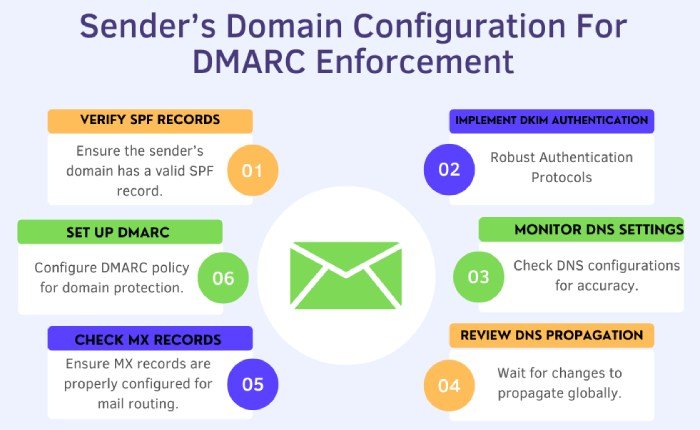

启用 DMARC 强制可能会导致某些传入企业邮箱被阻止或标记为垃圾邮件,具体取决于发件人的域配置。。如果发件人的域配置不正确,合法企业邮箱可能会被阻止。要监控此类问题,请在 Amazon WorkMail 中启用企业邮箱事件日志记录。这允许您查询企业邮箱日志以查看是否 企业邮箱被过滤 由于 DMARC 政策。

使用企业邮箱事件日志记录跟踪 DMARC 实施的步骤

- “启用企业邮箱事件日志记录” Amazon WorkMail 控制台 并让它运行一段时间来收集数据。

- 打开 ‘CloudWatch Insights 控制台”并导航至“日志 > 见解”。

- 在“选择一个或多个日志组”下,选择您的 Amazon WorkMail 日志组(例如“/aws/workmail/events/organization-alias”)。

- 选择要回顾的时期。

- 运行以下查询以查找受 DMARC 影响的企业邮箱: 通过 event.dmarcPolicy 统计 count() |过滤器 event.dmarcVerdict == “失败”

- 单击“运行查询”查看结果。

最后的话

事实证明,在基于企业邮箱的网络犯罪达到顶峰的时代,DMARC 能够改变游戏规则。在 DuoCircle,我们帮助并指导您进行企业邮箱身份验证,以便网络攻击者不会利用您的信息 公司名称和域名。 预订演示 和我们一起。