一个信封_to域是 收件人企业邮箱地址。因此,如果我们将企业邮箱发送给 somey@sample.com因此,emplary.com是envelope_to域。现在,让我们快速记住RUA的关系是什么来理解该概念。因此,RUA或DMARC Associate报告是基于XML的报告,该报告由接收服务器发送到DMARC策略中指定的企业邮箱地址。他包括详细信息 –

- 使用域的IP源地址

- SPF和DKIM的身份验证结果

- 处理的企业邮箱数量

- 采取的行动(例如,无,隔离,拒绝)

RUA报告说,域所有者监控企业邮箱身份验证性能,检测未经授权的发送者并提高企业邮箱安全性。

识别信封的域和报纸搜索

可以使用信封_TO字段来找出为什么DMARC报告了某些合法企业邮箱的原因。 当故障排除方法有些可疑时,此技术更有用。您可以知道哪些卖家代表您发送企业邮箱以及向谁发送企业邮箱。信封_to域也可以用于 跟踪传入的企业邮箱 在您的报纸上。例如,在您即将到来的报纸中与Enevante_to领域进行研究可以揭示您业务的哪个人或团队使用来源。

如何与内部记录进行比较?

通过仔细将运输资源与内部记录匹配,您可以 确认合法的消息流量检测配置错误并识别未经授权的企业邮箱成为安全风险之前的使用。

这是您可以比较的方式

检查批准的供应商清单

如果您已正式授权第三方服务(例如营销平台或 CRM工具)代表您发送企业邮箱,然后检查其运输源是否与您的文件保持一致。如果他们不排队,请更多地学习。

检查内部消息基础架构

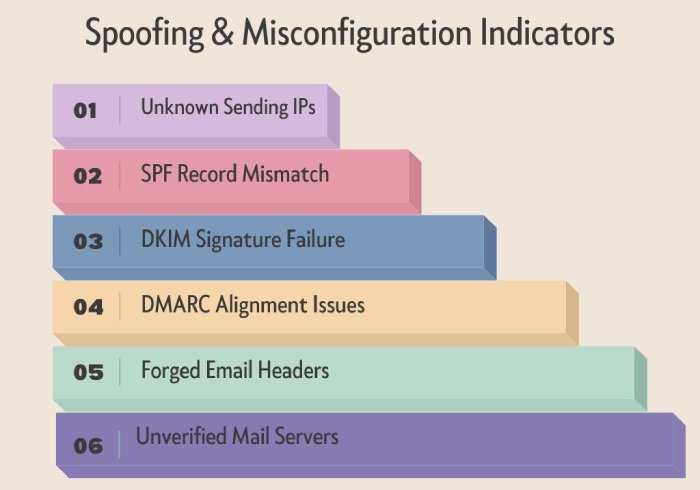

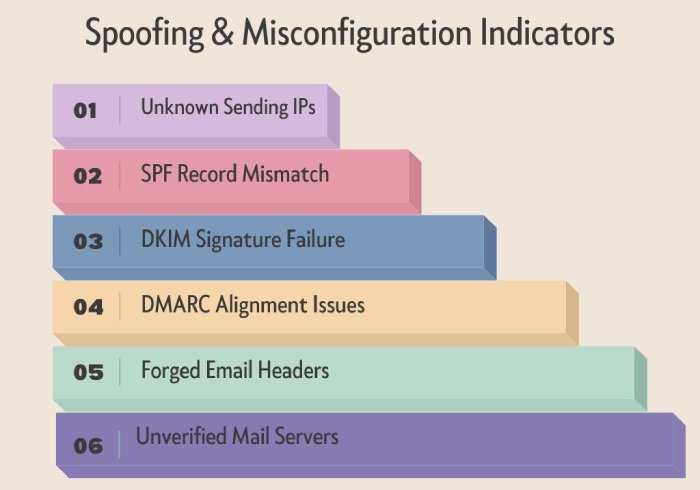

检查运输的售价 (IPS,域)带有组织的桥梁,服务器和内部应用。如果企业邮箱声称来自内部服务,但来自未知服务器,则可能表明篡夺或配置不佳。

与员工或团队活动相关

如果从您的领域发送企业邮箱,但不允许来源, 与您的内部团队联系。未经授权的员工或前雇员可以使用此类来源。 在某些情况下,这可能是一个错误的应用程序,可以非自愿发送这些企业邮箱。

检测未经授权的影子或消息服务

通常,员工使用公司未正式授权的工具 – 这种做法称为Shadow It。如果您看到出乎意料 DMARC报告中的来源这可能是阴影的迹象。

为什么发现资源的所有者很重要?

每天都报告了许多基于企业邮箱的欺诈活动,作为品牌所有者,您不能忽略企业邮箱的安全性。传入无人看管和 传出企业邮箱是安全漏洞 那个威胁演员一直在寻找。通过利用DMARC报告,您可以发现从您的官方领域发送企业邮箱的合法和非法来源,以确保对SPF,DKIM和DMARC下的适当企业邮箱进行认证。

这就是原因 安全练习很重要 这样的-

加强企业邮箱安全

如果在源调查中检测到前所未有的发件人,则意味着存在配置错误或安全差距,需要立即注意。如果你 定期监视RUA报告 并匹配这些来源,然后SPF,DKIM和DMARC的效率提高,使它们朝着他们的全部潜力,以减少违反安全性的行为 传出企业邮箱。

这最终阻止了网络钓鱼和篡夺 模仿您的域 欺骗接收者。其他地方是让您知道您的DMARC策略是否需要调整,或者您的DMARC结构是否已准备好制定最严格的政策,即p =拒绝。

如果检测到指示网络钓鱼尝试的异常,则将其追踪到源有助于P最近更大的伤害。它终于确保了您的 整体企业邮箱的生态系统。

确保适当的企业邮箱身份验证

SPF,DKIM和DMARC是通过依靠的主要企业邮箱身份验证协议 发件人的精确识别。当未经授权的资源从您的领域发送企业邮箱时,SPF和DKIM检查失败。 这些企业邮箱是根据您指定的DMARC政策处理的。如果指定p =无,则无需采取针对这些企业邮箱。但是,对于p =隔离,将它们发送到垃圾邮件文件,而对于p =拒绝,则可以阻止这些输入收件人邮箱。这也提高了企业邮箱传递性,这对于成功的企业邮箱营销活动非常重要。

遵守行业标准

许多行业要求组织遵守企业邮箱安全标准(例如,GDPR,DORA)。 DMARC法律的应用有助于防止品牌滥用,确保 批准的来源 可以代表您的域发送企业邮箱。

不要遵守这些标准会对企业造成严重的法律,财务和声誉后果。如果您不尊重GDPR,则可以 罚款高达2000万欧元或4% 的 年度世界收入根据最高的规定,对于不合规,尤其是当数据违规暴露个人信息时。

此外,由于企业邮箱安全性较低而造成的数据违规会侵蚀信心,从而导致客户订阅和声誉损失。

总之,DMARC不是一项独特的工作。你欠 定期监视报告 并检测异常以防止您的领域滥用。